Listes de contrôle d'accès (Les ACLs)

I. Fonctionnement des listes de contrôle d'accès IP :

1. Objectif des listes de contrôle d'accès :

1.1 Qu'est-ce qu'une liste de contrôle d'accès ?

Une liste de contrôle d'accès (ou ACL) est un filtre qui sert à autoriser ou refuser l’accès au réseau.

Les listes de contrôle d'accès assurent les tâches suivantes :

· Elles limitent le trafic réseau pour accroître les performances réseau.

· Elles contrôlent le flux de trafic.

· Elles fournissent un niveau de sécurité de base pour l'accès réseau.

· Elles filtrent les hôtes pour autoriser ou refuser l'accès aux services sur le réseau.

2.1 Filtrage des paquets:

Le filtrage des paquets se fait au niveau de la couche 3 (réseau) et la couche 4 (transport).

3.1 Fonctionnement des listes de contrôle d'accès :

Les listes de contrôle d'accès sont configurées pour s'appliquer au trafic entrant ou sortant, comme le montre la figure.

2. Comparaison des listes de contrôle d'accès IPv4 standard et étendues :

2.1 Types de listes de contrôle d'accès IPv4 Cisco :

Il existe deux types de listes de contrôle d'accès IPv4 Cisco : les listes standard et les listes étendues.

- Listes de contrôle d'accès standard : Les listes de contrôle d'accès standard peuvent être utilisées pour autoriser ou refuser le trafic uniquement depuis des adresses IPv4 source.

- Listes de contrôle d'accès étendues : Les listes de contrôle d'accès étendues filtrent les paquets IPv4 en fonction de différents critères :

· Type ou le numéro de protocole.

· Adresse IPv4 source.

· Adresse IPv4 de destination.

· Ports TCP ou UDP source.

· Ports TCP ou UDP de destination.

2.2 Numérotation et attribution d'un nom aux listes de contrôle d'accès :

Les listes de contrôle d'accès standard et étendues et leur liste d'instructions peuvent être identifiées par un numéro ou par un nom.

3. Directives concernant le placement des listes de contrôle d'accès :

3.1 Positionnement des listes de contrôle d'accès :

· Listes de contrôle d'accès standard : sont généralement placées près de la destination.

· Listes de contrôle d'accès étendues : sont généralement placées près de la source.

REGARDEZ LA VIDEO POUR COMPRENDRE LE THEORIQUE DE LA 1° PARTIE DU COURS

II. Listes de contrôle d'accès IPv4 standard :

1. Configuration des listes de contrôle d'accès IPv4 standard :

Création de listes de contrôle d'accès standard numérotées

La syntaxe complète de la commande des listes de contrôle d'accès standard numérotées est la suivante :

Router(config)# access-list access-list-number { deny |permit | remark } source [source-wildcard ]

Pour créer une instruction d'hôte dans la liste de contrôle d'accès 10 qui autorise un hôte spécifique possédant l'adresse IP 192.168.10.0, vous devrez saisir :

R1(config)# access-list 10 permit host 192.168.10.10

Ou

R1(config)# access-list 10 permit 192.168.10.10 0.0.0.0

1.1 Application de listes de contrôle d'accès standard aux interfaces :

Une fois qu'une liste de contrôle d'accès standard est configurée, elle est associée à une interface à l'aide de la commande ip access-group en mode de configuration d'interface :

Router(config-if)# ip access-group { access-list-number |access-list-name } { in | out }

Pour supprimer une liste de contrôle d'accès IP d'une interface, entrez d'abord la commande

no ip access-group sur l'interface, puis la commande globale no access-list pour supprimer l'ensemble de la liste.

La commande de configuration d'interface ip access-group 1 out relie l'ACL 1 à l'interface Serial 0/0/0 en tant que filtre sortant.

Remarque : Rappelez-vous qu'il existe une instruction de refus global implicite access-list 1 deny 0.0.0.0 255.255.255.255.

REGARDEZ LA VIDEO POUR COMPRENDRE LE THEORIQUE DE LA 2° PARTIE DU COURS

Création de listes de contrôle d'accès standard nommées

Si vous attribuez un nom à une liste de contrôle d'accès, il vous sera plus facile d'en comprendre la fonction. Par exemple, vous pouvez nommer NO_FTP une liste de contrôle d'accès refusant le trafic FTP.

La syntaxe complète de la commande des listes de contrôle d'accès standard nommées est la suivante :

Router(config)# ip access-list { standard | extended } name

# { deny |permit | remark } source [source-wildcard ]

# ip access-group name { in | out }

2. Sécurisation des ports VTY à l'aide d'une liste de contrôle d'accès IPv4 standard :

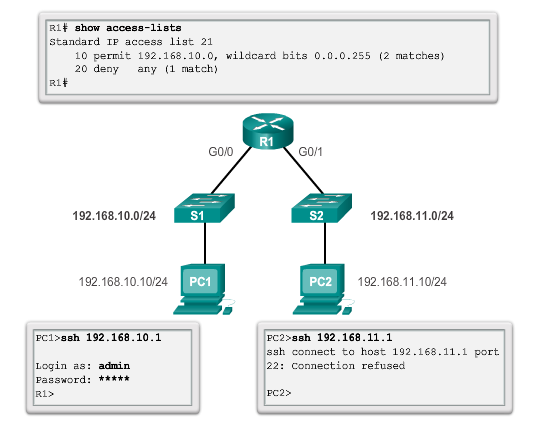

2.1 Configuration d'une liste de contrôle d'accès standard pour sécuriser un port VTY :

Utiliser une liste de contrôle d'accès pour contrôler l'accès VTY

Cisco recommande d'utiliser le protocole SSH pour les connexions administratives aux routeurs et aux commutateurs. Si l'image du logiciel Cisco IOS sur votre routeur ne prend pas en charge le protocole SSH, vous pouvez améliorer la sécurité des lignes administratives en limitant l'accès VTY.

La commande access-class configurée en mode de configuration de ligne limite les connexions entrantes et sortantes entre un VTY spécifique (vers un périphérique Cisco) et les adresses renseignées dans une liste de contrôle d'accès.

Vous devez prendre en compte les éléments suivants lors de la configuration de listes de contrôle d'accès sur des lignes VTY :

· Seules des listes de contrôle d'accès numérotées peuvent être appliquées aux lignes VTY.

· Vous devez définir les mêmes restrictions sur toutes les lignes VTY car un utilisateur peut tenter de se connecter à n'importe laquelle.

2.2 Vérification d'une liste de contrôle d'accès standard utilisée pour sécuriser un port VTY

Une fois que la liste de contrôle d'accès aux lignes VTY est configurée, il est important de vérifier qu'elle fonctionne correctement.

REGARDEZ LA VIDEO POUR COMPRENDRE LE THEORIQUE DE LA 3° PARTIE DU COURS

III. Listes de contrôle d'accès IPv4 étendues :

1. Configuration de listes de contrôle d'accès IPv4 étendues :

1.1 Configuration de listes de contrôle d'accès étendues :

Création de listes de contrôle d'accès étendues numérotées

Established : c'est-à-dire la communication est bidirectionnelle.

Le paramètre established autorise uniquement les réponses au trafic provenant du réseau 192.168.10.0/24 à revenir sur ce réseau. Sans le paramètre established dans l'instruction de la liste de contrôle d'accès, les clients pourraient envoyer le trafic vers un serveur Web, mais ne pourraient pas recevoir le trafic revenant de celui-ci.

2.1 Application de listes de contrôle d'accès étendues aux interfaces :

3.1 Filtrage du trafic à l'aide de listes de contrôle d'accès étendues :

L'exemple de la Figure 1 refuse le trafic FTP provenant du sous-réseau 192.168.11.0 destiné au sous-réseau 192.168.10.0, mais autorise tout autre trafic.

Souvenez-vous que le protocole FTP utilise les ports TCP 20 et 21. Par conséquent, la liste de contrôle d'accès doit comporter les mots-clés ftp et ftp-data, ou eq 20 et eq 21 pour refuser le trafic FTP.

Si vous utilisez les numéros de port au lieu des noms de port, les commandes sont les suivantes :

access-list 114 permit tcp 192.168.20.0 0.0.0.255 any eq 20

access-list 114 permit tcp 192.168.20.0 0.0.0.255 any eq 21

REGARDEZ LA VIDEO POUR COMPRENDRE LE THEORIQUE DE LA 4° PARTIE DU COURS

Création de listes de contrôle d'accès étendues nommées

REGARDEZ LA VIDEO POUR COMPRENDRE LE THEORIQUE DE LA 5° PARTIE DU COURS

IV. Listes de contrôle d'accès IPv6 :

1. Création de listes de contrôle d'accès IPv6 :

1.1 Types de listes de contrôle d'accès IPv6 :

2.1 Comparaison des listes de contrôle d'accès IPv4 et IPv6 :

Bien que les adresses IPv4 et IPv6 liste sont très similaires, il existe trois différences entre eux.

· Application d'une liste de contrôle d'accès IPv6

IPv4 : ip access-group sur l’interface.

IPv6 : ipv6 traffic-filter sur l’interface.

· Aucun masque générique

Les listes de contrôle d'accès IPv6 n'utilisent pas de masques génériques. Mais ils utilisent la longueur de préfixe ( /64 ).

· Instructions supplémentaires par défaut

L'ajout de deux instructions d'autorisation implicites à la fin de chaque liste de contrôle d'accès IPv6.

- permit icmp any any nd-na

- permit icmp any any nd-ns

Ces deux instructions permettent au routeur de prendre part à l'équivalent IPv6 du protocole ARP pour IPv4. Souvenez-vous qu'ARP est utilisé dans le cadre d'IPv4 pour traduire les adresses de couche 3 en adresses MAC de couche 2. Comme le montre la figure, IPv6 utilise des messages de découverte de voisin (ND pour Neighbor Discovery) ICMP pour effectuer la même opération. La découverte de voisin fait appel à des messages de sollicitation de voisin (NS pour Neighbor Solicitation) et d'annonce de voisin (NA pour Neighbor Advertisement).

2. Configuration des listes de contrôle d'accès IPv6 :

3. Application d'une liste de contrôle d'accès IPv6 à une interface :

Router(config-if)# ipv6 traffic-filter access-list-name { in |out }

4. Exemples de listes de contrôle d'accès IPv6 :

le routeur R1 est configuré avec une liste d'accès IPv6 pour refuser le trafic FTP vers 2001:DB8:CAFE:11::/64. Les ports utilisés pour les données FTP (port 20) et le contrôle FTP (port 21) doivent être bloqués. Étant donné que le filtre est appliqué en entrée à l'interface G0/0 sur R1, seul le trafic provenant du réseau 2001:DB8:CAFE:10::/64 sera refusé.

pour télécharger le pdf du cours CLIQUEZ ICI

REGARDEZ LA VIDEO POUR COMPRENDRE LE THEORIQUE DE LA 6° PARTIE DU COURS

REGARDEZ LES VIDEOS PRATIQUES DU COURS