I. Configuration de base d'un commutateur :

1. Configuration d'un commutateur avec les paramètres d'origine :

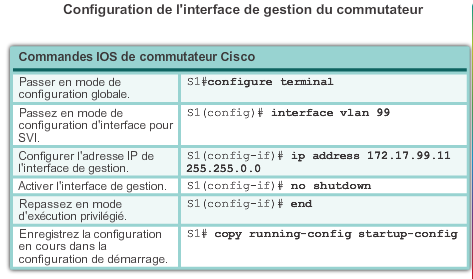

1.1. Configuration de l'accès à la gestion du commutateur de base à l'aide d'IPv4 :

Pour créer un VLAN avec un vlan_id de 99, et pour l'associer à une interface, exécutez les commandes suivantes :

S1(config)# vlan vlan_id

S1(config-vlan)# name vlan_name

S1(config-vlan)# exit

S1(config)# Interface interface_id

S1(config-if)# switchport access vlan vlan_id

SVI = Switching Virtual Interface.

REMARQUE : la configuration de SVI est toujours se fait sur le Vlan de gestion.

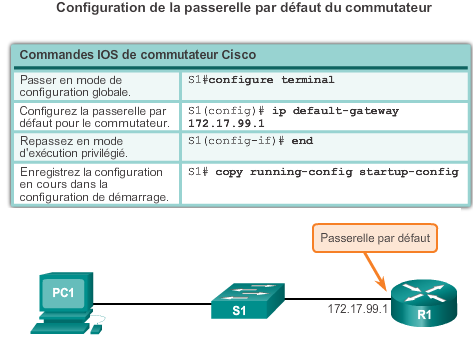

Le commutateur doit être configuré avec une passerelle par défaut s'il doit être géré à distance depuis des réseaux connectés indirectement. La passerelle par défaut est le routeur auquel le commutateur est connecté directement. Le commutateur transmettra à la passerelle par défaut ses paquets IP ayant des adresses IP de destination en dehors du réseau local.

1.2. Communications bidirectionnelles simultanées (full duplex) :

Les communications bidirectionnelles simultanées améliorent les performances d'un réseau LAN commuté. Les communications bidirectionnelles simultanées augmentent la bande passante réelle car les deux extrémités de la connexion transmettent et reçoivent simultanément des données.

Contrairement aux communications bidirectionnelles simultanées, les communications bidirectionnelles non simultanées sont unidirectionnelles. L'envoi et la réception de données n'ont jamais lieu simultanément. Les communications bidirectionnelles non simultanées entraînent des problèmes de performances car les données ne peuvent circuler que dans un sens à la fois, ce qui se traduit souvent par des collisions. Les connexions bidirectionnelles non simultanées se rencontrent généralement dans du matériel ancien, tel que des concentrateurs. Les communications bidirectionnelles simultanées ont remplacé les communications bidirectionnelles non simultanées pour la plupart du matériel.

La plupart des cartes réseau Ethernet et Fast Ethernet commercialisées aujourd'hui permettent les communications bidirectionnelles simultanées.

1.3. Configuration des ports de commutateur au niveau de la couche physique :

Remarque : toute incohérence entre les paramètres de bidirectionnalité et de vitesse peut entraîner des problèmes de connectivité. L'échec de la négociation automatique produit des réglages incohérents.

1.4. Auto-MDIX :

Lorsque la fonction auto-MDIX est activée, le type de câble utilisé n'a pas d'importance. L'interface s'adapte et fait en sorte d'assurer la communication. Sur les routeurs et les commutateurs Cisco les plus récents, la commande du mode de configuration d'interface mdix auto permet d'activer cette fonctionnalité. Lorsque la fonctionnalité auto-MDIX est utilisée sur une interface, la vitesse de l'interface et le mode de bidirectionnalité doivent être réglés sur auto pour un fonctionnement correct.

Les commandes permettant d'activer la fonctionnalité auto-MDIX sont indiquées sur la Figure 1.

Remarque : la fonctionnalité auto-MDIX est activée par défaut sur les commutateurs Cisco Catalyst 2960 et 3560, mais n'est pas disponible sur les anciens commutateurs Cisco Catalyst 2950 et 3550.

|

| figure 1 |

Pour examiner le paramètre auto-MDIX d'une interface donnée, utilisez la commande show controllers ethernet-controller avec le mot-clé phy. Pour limiter le résultat aux lignes relatives à la fonction auto-MDIX, utilisez le filtre include Auto-MDIX. Comme illustré à la Figure 2, le résultat indique si la fonctionnalité est activée ou désactivée (On/Off).

|

| figure 2 |

1.5.Vérification de la configuration des ports de commutateur :

La Figure 1 décrit certaines des options disponibles pour la commande show et qui peuvent se révéler utiles pour vérifier les fonctionnalités configurables les plus courantes des commutateurs.

|

| figure 1 |

I. Sécurité du commutateur : gestion et implémentation :

1. Accès à distance sécurisé :

1.1. Fonctionnement des SSH :

Secure Shell (SSH) est un protocole qui permet d'établir une connexion sécurisée (chiffrée) pour la gestion des périphériques distants. SSH doit remplacer Telnet pour les connexions de gestion. Telnet est un protocole plus ancien qui utilise un mode de transmission en texte clair non sécurisé des informations d'identification (nom d'utilisateur et mot de passe) et des données entre les périphériques qui communiquent. SSH permet de sécuriser les connexions distantes grâce à une méthode de chiffrement fort pour l'authentification des périphériques (nom d'utilisateur et mot de passe), mais également pour la transmission des données entre les périphériques de communication. SSH est attribué au port TCP 22. Telnet est attribué au port TCP 23.

1.2. Configuration de SSH :

Exécutez la commande show version sur le commutateur pour afficher la version du logiciel IOS exécutée par le commutateur, ainsi que le nom du fichier IOS dans lequel figure la combinaison « k9 », indiquant la prise en charge des fonctionnalités de cryptographie (chiffrement).

Avant de configurer SSH, le commutateur doit au moins être configuré avec un nom d'hôte unique et avec les paramètres de connectivité réseau adéquats.

Étape 1. Vérifiez la prise en charge du protocole SSH.

Utilisez la commande show ip ssh pour vérifier que le commutateur prend en charge SSH. Si le commutateur n'exécute pas une version du logiciel IOS qui prend en charge les fonctionnalités de cryptographie (chiffrement), cette commande n'est pas reconnue.

Étape 2. configuration du domaine IP

Configurez le nom de domaine IP du réseau à l'aide de la commande de mode de configuration globale ip domain-namenom-domaine. Dans la Figure 1, la valeur pour nom-domaine est cisco.com.

Étape 3. Générez des paires de clés RSA.

Toutes les versions de l'IOS utilisent par défaut SSH version 2. SSH version 1 a des failles de sécurité connues. Pour configurer SSH version 2, exécutez la commande du mode de configuration globale ip ssh version 2. La génération d'une paire de clés RSA active automatiquement SSH. Utilisez la commande de mode de configuration globale crypto key generate rsa pour activer le serveur SSH sur le commutateur et pour générer une paire de clés RSA. Lors de la génération de clés RSA, l'administrateur est invité à saisir une longueur de module. Cisco recommande l'utilisation d'une longueur de module minimale de 1 024 octets (voir l'exemple de configuration sur la Figure 1). Une longueur de module plus importante peut se révéler plus sûre, mais sa création et son utilisation prennent plus de temps.

Remarque : pour supprimer la paire de clés RSA, utilisez la commande de configuration globale crypto key zeroize rsa. Une fois la paire de clés RSA supprimée, le serveur SSH est automatiquement désactivé.

Étape 4. Configurez l'authentification utilisateur.

Le serveur SSH peut authentifier les utilisateurs localement ou avoir recours à un serveur d'authentification. Pour utiliser la méthode d'authentification locale, créez un nom d'utilisateur et un mot de passe à l'aide de la commande du mode de configuration globale username username secret password. Dans cet exemple, l'utilisateur admin se voit attribuer le mot de passe ccna.

Étape 5. Configurez les lignes vty.

Activez le protocole SSH sur les lignes vty à l'aide de la commande de mode de configuration de ligne transport input ssh. Le commutateur Cisco Catalyst 2960 intègre des lignes vty allant de 0 à 15. Cette configuration permet d'interdire toute connexion autre que SSH (par exemple Telnet). Seules les connexions SSH sont ainsi autorisées sur le commutateur. Utilisez la commande de mode de configuration globale line vty, puis la commande de mode de configuration de ligne login local pour exiger l'authentification locale des connexions SSH provenant d'une base de données de noms d'utilisateur locale.

Étape 6. Activez SSH version 2.

Par défaut, SSH prend en charge les versions 1 et 2. Cette double prise en charge se voit dans les résultats de la commande show ip ssh (prise en charge de la version 1.99). La version 1 a des vulnérabilités connues. Par conséquent, il est préférable d'activer uniquement la version 2. Activez cette version de SSH avec la commande de configuration globale ip ssh version 2.

1.3. Vérification de SSH :

· SSH activé sur le commutateur S1

· Interface VLAN 99 (SVI) avec l'adresse IP 172.17.99.11 sur le commutateur S1

Sur Command prompt :

PC > ssh –l admin 172.17.99.11

2. Sécurité des ports de commutateur :

1.1. Sécurisation des ports inutilisés :

Il est conseillé de désactiver les ports inutilisés, à l’aide de la commande shutdown.

Si une plage de ports doit être configurée, utilisez la commande interface range.

Switch(config)# interface range type module/premier nombre – dernier nombre

Par exemple : switch(config)# interface range f 0/1-10

1.2. Surveillance DHCP :

1.3. Sécurité des ports : fonctionnement :

- Types d'adresses MAC sécurisées :

· Adresses MAC sécurisées statiques : adresses MAC configurées manuellement sur un port à l'aide de la commande de mode de configuration globale.

S1(config-if)# switchport port-security mac-address adresse-mac

Les adresses MAC configurées de cette manière sont stockées dans la table d'adresses et sont ajoutées à la configuration en cours sur le commutateur.

· Adresses MAC sécurisées dynamiques : adresses MAC apprises de manière dynamique et stockées uniquement dans la table d'adresses. Les adresses MAC configurées ainsi sont supprimées au redémarrage du commutateur.

· Adresses MAC sécurisées rémanentes : adresses MAC pouvant être apprises de manière dynamique ou configurées manuellement, puis stockées dans la table d'adresses et ajoutées à la configuration en cours.

S1(config-if)# switchport port-security mac-address sticky.

S1(config-if)# switchport port-security mac-address sticky adresse-mac

1.4. Sécurité des ports : modes de violation :

Pour modifier le mode de violation d'un port de commutateur, utilisez la commande de mode de configuration d'interface S1(config-if)# switchport port-security violation {protect | restrict |shutdown}.

1.5. Sécurité des ports : configuration :

1.6. Sécurité des ports : vérification :

1.7. Protocole NTP :

Le protocole NTP est un protocole utilisé pour synchroniser les horloges des systèmes informatiques appartenant à un réseau de données à paquets commutés et à latence variable. Le protocole NTP permet aux périphériques réseau de synchroniser leurs paramètres de temps avec un serveur NTP. Un groupe de clients NTP qui obtient des informations d'heure et de date depuis une source unique présentera davantage de cohérence dans ses paramètres de temps.

ntp master [strate]. La valeur de strate est un nombre compris entre 1 et 15, qui indique la strate NTP que demandera le système. Si le système est configuré en tant que NTP maître et si aucun numéro de strate n'est spécifié, la strate 8 sera utilisée par défaut.

- la vérification du NTP :

show ntp associations et show ntp status

pour télécharger le PDF clique ici

regardez les deux vidéos du cours théorique

regardez les deux vidéos du cours pratique